La seguridad informática se ha convertido en un pilar esencial en la era digital, donde la información y los datos son activos valiosos, y los ciberdelincuentes acechan cada rincón del ciberespacio. En este artículo, exploraremos en detalle los fundamentos, desafíos y mejores prácticas en seguridad informática, proporcionando una visión integral para proteger activos digitales en un entorno cada vez más hostil.

Índice de temas

El papel crítico de la seguridad Informática

En el siglo XXI, la digitalización ha transformado radicalmente la forma en que vivimos, trabajamos y nos comunicamos. Con esta revolución digital, surge la necesidad crítica de salvaguardar la integridad, confidencialidad y disponibilidad de la información. La seguridad informática, en este contexto, se erige como el bastión protector contra una multitud de amenazas cibernéticas.

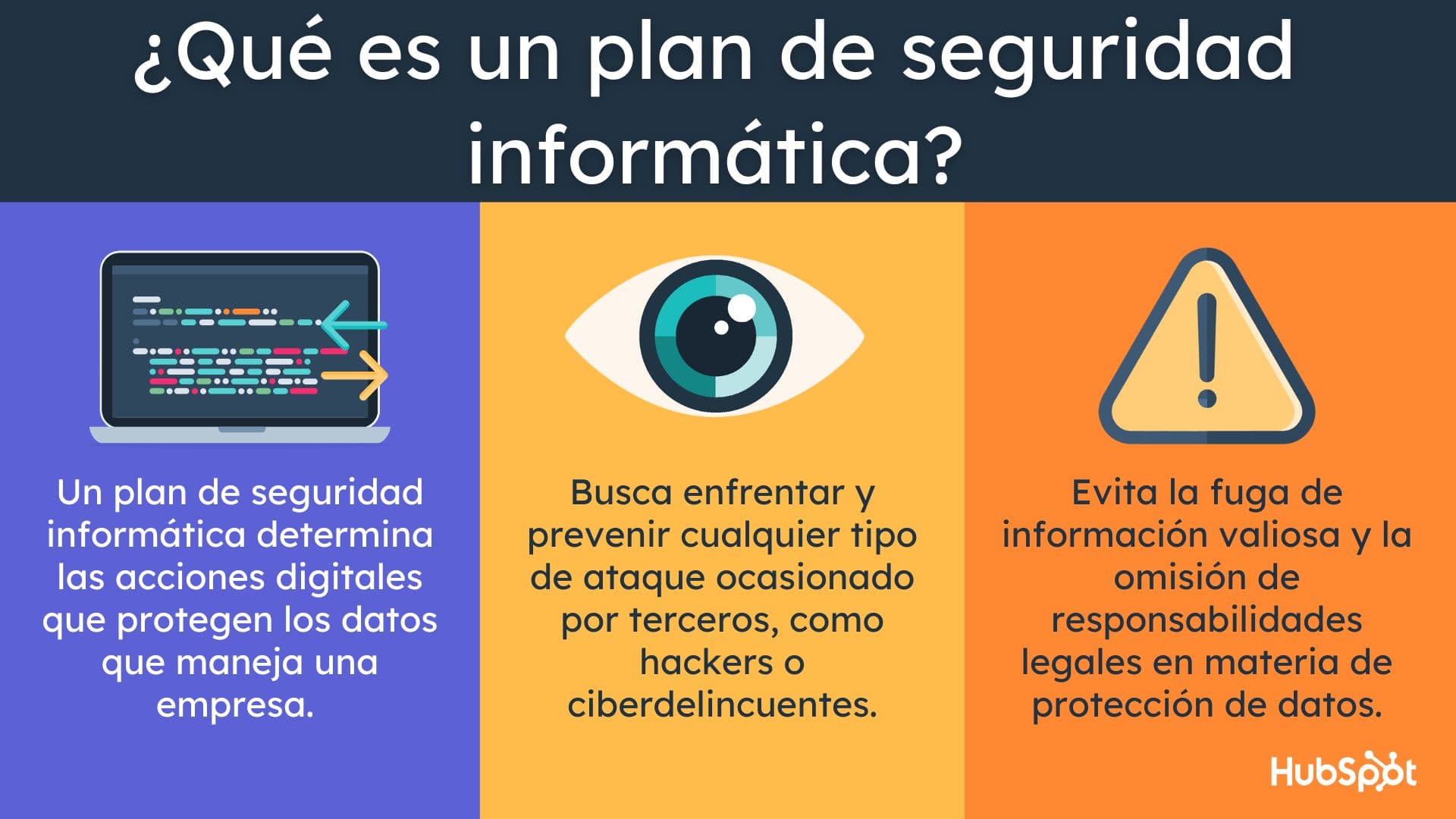

Qué es la seguridad informática: Definición

La seguridad informática se refiere al conjunto de prácticas, políticas y tecnologías diseñadas para proteger la integridad, confidencialidad y disponibilidad de la información en entornos digitales. En un mundo donde la información y los datos son activos críticos, la seguridad informática se convierte en un pilar fundamental para prevenir y mitigar los riesgos asociados con amenazas cibernéticas.

Este campo abarca diversas áreas, desde la autenticación de usuarios y la autorización de accesos hasta la implementación de medidas criptográficas para resguardar la confidencialidad de los datos. Además, la seguridad informática implica la protección contra amenazas emergentes, como malware, phishing y ataques avanzados, que buscan comprometer la seguridad de sistemas y redes.

En esencia, la seguridad informática busca garantizar que la información se mantenga íntegra, solo sea accesible para aquellos autorizados y esté disponible cuando sea necesario. Con la evolución constante de las tecnologías y la sofisticación de las amenazas, la seguridad informática se presenta como un desafío en constante cambio que requiere medidas proactivas y estrategias adaptables para preservar la confianza y la resiliencia en el mundo digital.

Evolución histórica de la seguridad informática

De la seguridad física a la digital

Desde los primeros días de la informática, la seguridad se centraba en la protección física de los equipos. Con la evolución de las tecnologías, la seguridad informática se desplazó hacia la protección digital, anticipando la creciente interconexión de sistemas.

El auge de Internet y los desafíos emergentes

Con la expansión de Internet en la década de 1990, los desafíos de seguridad aumentaron exponencialmente. Surgieron nuevas amenazas, como virus, gusanos y ataques de denegación de servicio (DDoS), exigiendo respuestas más sofisticadas en el ámbito de la seguridad informática.

Fundamentos de la seguridad informática

Principios básicos: Integridad, confidencialidad y disponibilidad

La columna vertebral de la seguridad informática descansa sobre tres principios cardinales: integridad, confidencialidad y disponibilidad. Estos pilares forman la tríada esencial que estructura la defensa de los sistemas y datos en el entorno digital, desempeñando un papel crucial en la protección contra amenazas y riesgos cibernéticos.

- Integridad: preservando la fidelidad de los datos: La integridad se erige como el guardián de la fidelidad de la información, asegurando que los datos no sufran alteraciones no autorizadas. Este principio implica la implementación de medidas y controles que verifiquen y certifiquen la exactitud y consistencia de la información. En el mundo digital, la garantía de que los datos permanezcan íntegros es esencial para la toma de decisiones precisas y la confiabilidad de los sistemas.

- Confidencialidad: escudo contra accesos no autorizados: La confidencialidad actúa como un escudo inviolable, protegiendo la información sensible contra accesos no autorizados. Este principio implica la adopción de estrategias de cifrado, autenticación y gestión de accesos para garantizar que solo aquellos con los permisos adecuados puedan acceder a determinada información. Salvaguardar la privacidad y la confidencialidad de los datos es esencial, especialmente en un entorno donde la información personal y empresarial es un objetivo constante de ciberdelincuentes.

- Disponibilidad: Garantizando el acceso oportuno: La disponibilidad emerge como la garantía de que los recursos y servicios digitales estén accesibles cuando se necesiten. Este principio implica la implementación de medidas para prevenir interrupciones no planificadas, ya sea debido a fallos técnicos, ataques cibernéticos o desastres naturales. Asegurar la disponibilidad es esencial para mantener la continuidad operativa y la productividad en un mundo cada vez más dependiente de la tecnología.

En conjunto, estos principios forman el núcleo conceptual de la seguridad informática, proporcionando un marco sólido para diseñar estrategias efectivas y robustas. La comprensión y aplicación diligente de la tríada de integridad, confidencialidad y disponibilidad se traduce en una defensa más efectiva contra las complejidades y desafíos del paisaje digital actual.

7 Tipos de seguridad informática

La seguridad informática abarca un espectro diverso de medidas y prácticas diseñadas para salvaguardar los sistemas, redes y datos en un entorno digital cada vez más complejo. A continuación, se presentan algunos de los principales tipos de seguridad informática que constituyen una estrategia integral para la defensa cibernética:

1. Seguridad de la red: La seguridad de la red se enfoca en proteger la infraestructura de comunicación, ya sea en entornos corporativos o en la esfera pública. Incluye firewalls, sistemas de detección de intrusiones (IDS), y sistemas de prevención de intrusiones (IPS) para monitorear y filtrar el tráfico malicioso. Las redes privadas virtuales (VPN) también son esenciales para asegurar las comunicaciones a través de Internet.

2. Seguridad de la información: La seguridad de la información se centra en garantizar la confidencialidad, integridad y disponibilidad de los datos. Involucra la implementación de políticas y prácticas para gestionar, acceder y almacenar información de manera segura. El cifrado de datos y la gestión de identidades son componentes clave de esta categoría.

3. Seguridad de Aplicaciones: La seguridad de aplicaciones se refiere a la protección de los programas y sistemas de software contra amenazas y vulnerabilidades. La programación segura, las pruebas de seguridad y las actualizaciones regulares son esenciales para prevenir brechas y ataques a través de aplicaciones.

4. Seguridad Física: La seguridad física se ocupa de resguardar los activos físicos de una organización, como servidores, centros de datos y dispositivos de almacenamiento. Esto implica medidas como el control de acceso, videovigilancia y protección contra desastres naturales o provocados.

5. Seguridad de Usuarios: La seguridad de usuarios se centra en la concientización y capacitación de los individuos que interactúan con los sistemas informáticos. La educación sobre prácticas seguras en línea, la gestión de contraseñas y la prevención del phishing son aspectos cruciales para fortalecer esta capa de seguridad.

6. Seguridad en la Nube: La seguridad en la nube se refiere a la protección de datos almacenados y procesados en entornos de computación en la nube. Incluye medidas como la autenticación de usuarios, el cifrado de datos y la monitorización constante para prevenir accesos no autorizados.

7. Seguridad Operativa: La seguridad operativa se centra en mantener la continuidad del negocio al gestionar riesgos, responder a incidentes y asegurar la resiliencia de los sistemas. La planificación de la respuesta a incidentes y la monitorización constante contribuyen a mantener la integridad y disponibilidad de los sistemas operativos.

Autenticación y Autorización: Pilar Fundamental en la Seguridad Informática

La robustez de la seguridad informática se construye sobre dos pilares fundamentales: autenticación y autorización. Estas capas operativas trabajan en conjunto para validar identidades y controlar accesos, estableciendo un sólido escudo contra intrusiones no autorizadas en el vasto mundo digital.

1. Autenticación: La autenticación, primera línea de defensa, se encarga de validar la identidad de usuarios y sistemas. Este proceso se basa en la verificación de credenciales, como contraseñas, tarjetas de identificación o biometría. La implementación de métodos multifactoriales refuerza aún más la seguridad, exigiendo múltiples formas de autenticación para acceder a sistemas sensibles. Garantizar que solo usuarios legítimos obtengan acceso es esencial para prevenir amenazas cibernéticas y salvaguardar la integridad de la información.

2. Autorización: Una vez validada la identidad, entra en juego la autorización, que dicta los niveles de acceso permitidos. Este componente es crucial para controlar y restringir la información y funciones a las que un usuario o sistema puede acceder. Establecer políticas de autorización detalladas y segmentadas según roles es esencial para garantizar que cada entidad tenga acceso solo a los recursos necesarios para llevar a cabo sus funciones. La autorización precisa es la llave maestra que fortalece la seguridad y minimiza riesgos internos.

Criptografía: Guardiana de la confidencialidad en las comunicaciones

En el ámbito digital, donde la información se mueve constantemente, la criptografía se alza como una defensora implacable de la confidencialidad. Esta técnica encripta datos durante la transmisión y almacenamiento, asegurando que solo los destinatarios autorizados puedan comprender la información. La exploración de algoritmos y protocolos criptográficos clave es esencial para entender cómo esta herramienta salvaguarda la integridad de los datos en entornos dinámicos y expuestos.

Desafíos actuales en seguridad informática

En la constante evolución del ciberespacio, los desafíos en seguridad informática han adquirido una complejidad sin precedentes. Las amenazas emergentes, caracterizadas por su astucia y evasión, plantean un escenario que exige respuestas rápidas y sofisticadas por parte de expertos en ciberseguridad.

1. Ransomware: El ransomware se ha convertido en una amenaza omnipresente que busca el secuestro de datos valiosos para exigir un rescate. Estos ataques, a menudo impulsados por motivaciones económicas, cifran archivos cruciales, dejando a las organizaciones en un estado de vulnerabilidad. La capacidad de adaptación de los ciberdelincuentes ha llevado a la evolución de variantes más sigilosas y difíciles de detectar, desafiando las medidas de seguridad convencionales.

2. Phishing: El phishing, una táctica basada en la ingeniería social, se ha refinado hasta convertirse en un arte oscuro. Los atacantes utilizan correos electrónicos, mensajes y sitios web fraudulentos para engañar a usuarios desprevenidos y revelar información confidencial. La sofisticación de estos ataques ha alcanzado niveles preocupantes, imitando con precisión comunicaciones legítimas para eludir los filtros de seguridad. La concientización y la educación son esenciales para combatir esta forma de manipulación digital.

3. Ataques avanzados: Los ataques avanzados representan la vanguardia de las amenazas cibernéticas, desafiando las defensas tradicionales. Estas tácticas suelen ser respaldadas por técnicas avanzadas de evasión, como el uso de malware personalizado y ataques dirigidos a puntos específicos de vulnerabilidad. La detección y respuesta tempranas son cruciales para contrarrestar estos ataques, que a menudo operan en las sombras antes de revelar su presencia.

Ante estos desafíos, las estrategias de seguridad informática deben evolucionar hacia enfoques proactivos. La adopción de soluciones de seguridad avanzadas, el entrenamiento constante del personal y la implementación de políticas de seguridad robustas son elementos esenciales en la defensa contra amenazas emergentes. Además, la colaboración y el intercambio de información entre organizaciones y entidades gubernamentales son imperativos para anticipar y contrarrestar estos ataques de manera efectiva.

Medidas de seguridad informática para personas y empresas

Para Personas

- Contraseñas seguras:

- Utilizar contraseñas fuertes y únicas para cada cuenta.

- Combinar letras, números y caracteres especiales.

- Evitar información personal fácilmente accesible.

- Autenticación de dos factores (2FA):

- Habilitar la autenticación de dos factores siempre que sea posible.

- Incorporar un segundo paso de verificación, como códigos SMS o aplicaciones de autenticación.

- Actualizaciones constantes:

- Mantener el sistema operativo, programas y aplicaciones actualizados.

- Aplicar parches de seguridad para corregir vulnerabilidades.

- Software antivirus y antimalware:

- Instalar software de seguridad confiable.

- Realizar análisis periódicos en busca de posibles amenazas.

- Concienciación digital:

- Educar sobre prácticas seguras en línea.

- Evitar hacer clic en enlaces sospechosos o descargar archivos de fuentes no confiables.

- Respaldo regular de datos:

- Realizar copias de seguridad periódicas de datos importantes.

- Almacenar copias de seguridad en ubicaciones seguras y fuera de línea.

- Privacidad en redes sociales:

- Configurar la privacidad de perfiles en redes sociales.

- Limitar la información compartida públicamente.

- Protección de dispositivos móviles:

- Utilizar contraseñas o huellas dactilares en dispositivos móviles.

- Habilitar la función de seguimiento y bloqueo remoto.

Para empresas

- Políticas de seguridad:

- Establecer políticas de seguridad informática claras.

- Comunicar y hacer cumplir las políticas entre los empleados.

- Control de scceso:

- Implementar sistemas de control de acceso.

- Asignar privilegios según las responsabilidades laborales.

- Actualizaciones y parches:

- Gestionar centralmente las actualizaciones y parches.

- Programar mantenimientos regulares para aplicar actualizaciones críticas.

- Firewalls y seguridad de red:

- Configurar firewalls para monitorear y filtrar el tráfico de red.

- Utilizar sistemas de detección y prevención de intrusiones (IDS/IPS).

- Cifrado de datos:

- Aplicar cifrado a datos sensibles, especialmente en almacenamiento y transmisión.

- Proteger la información confidencial almacenada en dispositivos móviles y servidores.

- Concienciación del personal:

- Capacitar a los empleados sobre prácticas seguras.

- Realizar simulacros de phishing para evaluar la conciencia del personal.

- Respaldo y recuperación:

- Establecer procedimientos de respaldo regulares y almacenar copias en ubicaciones seguras.

- Tener planes de recuperación de desastres para minimizar el tiempo de inactividad.

- Monitoreo Continuo:

- Implementar sistemas de monitoreo de seguridad en tiempo real.

- Responder proactivamente a posibles incidentes de seguridad.

Funciones y obligaciones en seguridad informática y el contexto del ENS

El ENS, o Esquema Nacional de Seguridad, es un conjunto de normativas para garantizar la seguridad de la información en las administraciones públicas, estableciendo requisitos mínimos y pautas de evaluación de riesgos.

En el ámbito de la seguridad cibernética, resulta esencial contar con funciones y responsabilidades claramente delimitadas para asegurar una administración eficaz de la seguridad de la información. En este contexto, el Esquema Nacional de Seguridad (ENS) establece los papeles fundamentales que deben existir en las entidades con el propósito de salvaguardar la información.

Siguiendo las indicaciones de la Guía de Seguridad de las Tecnologías de la Información y las Comunicaciones CCN-STIC 801, más allá de las tres figuras principales mencionadas en el artículo 10 del ENS (Responsable de la Información, Responsable del Servicio y Responsable de la Seguridad), emergen otros roles relevantes que pueden desempeñar un rol crucial en la administración de la seguridad de la información.

Un ejemplo de estos roles es el designado como Encargado del Sistema de Información, cuya incumbencia podría situarse internamente en la propia entidad o compartida entre la entidad y terceros, ya sean proveedores de servicios públicos o privados, especialmente en el caso de sistemas de información externalizados. El Encargado del Sistema de Información asume la responsabilidad de asegurar la correcta utilización y operatividad de los sistemas de información, así como de implementar las medidas de seguridad requeridas.

Es imperativo resaltar que las competencias y responsabilidades de los roles mencionados pueden experimentar variaciones conforme a la entidad y su entorno específico. No obstante, resulta crucial que estos roles estén claramente delineados y que exista una coordinación efectiva entre ellos para garantizar una administración integral de la seguridad de la información.

El Esquema Nacional de Seguridad establece una guía y punto de referencia para las entidades en la ejecución de medidas de seguridad de la información. Define los requisitos mínimos de seguridad que los sistemas y servicios utilizados por las administraciones públicas deben cumplir, así como las directrices para evaluar y gestionar los riesgos asociados a la seguridad de la información.

Internet de las Cosas (IoT) y la expansión de superficies de ataque

La proliferación de dispositivos IoT amplía las superficies de ataque, creando desafíos únicos para la seguridad. Exploraremos cómo abordar las vulnerabilidades inherentes a la interconexión masiva de dispositivos.

Estrategias y mejores prácticas en seguridad informática

- Concientización y educación: La capacitación constante y la concientización del personal son esenciales. Es necesario educar a los usuarios sobre las amenazas cibernéticas y fomentar prácticas seguras.

- Implementación de firewalls y antivirus: Los firewalls actúan como barreras entre redes, mientras que los antivirus detectan y eliminan software malicioso. Detallaremos las mejores prácticas para implementar estas herramientas críticas.

- Actualización continua y parches de seguridad: Mantener sistemas y software actualizados es crucial para prevenir vulnerabilidades. La importancia de los parches de seguridad y cómo gestionar actualizaciones de manera eficiente.

Tendencias futuras en seguridad informática

Inteligencia artificial y Machine Learning: Armas de doble filo

La inteligencia artificial (IA) y el machine learning (ML) ofrecen capacidades prometedoras, pero también plantean desafíos éticos y de seguridad. Exploraremos cómo estas tecnologías están dando forma al futuro de la seguridad informática.

Blockchain: Más allá de las criptomonedas

Más allá de las criptomonedas, la tecnología blockchain ofrece posibilidades para fortalecer la seguridad. Investigaremos cómo la descentralización y la inmutabilidad pueden aplicarse a la seguridad informática.

La seguridad informática en Latinoamérica: Desafíos y oportunidades

La brecha de seguridad: Desafíos únicos en la región

Latinoamérica se encuentra en la encrucijada de desafíos únicos en el ámbito de la seguridad informática, destacando problemáticas que van desde la escasa conciencia hasta la imperante necesidad de infraestructuras más sólidas. Esta región ha experimentado una sucesión de eventos que subrayan la vulnerabilidad de sus sistemas digitales, evidenciando la urgente demanda de medidas adaptadas a su contexto particular.

Uno de los desafíos fundamentales radica en la falta de conciencia sobre la importancia de la seguridad informática en todos los niveles, desde individuos hasta instituciones gubernamentales. La necesidad de una cultura de ciberseguridad arraigada se presenta como un imperativo, ya que la mayoría de los ciberataques se explican, en parte, por la falta de medidas preventivas y la negligencia en prácticas seguras en línea.

Además, la región enfrenta la necesidad apremiante de fortalecer sus infraestructuras digitales. La insuficiencia en inversiones y recursos destinados a la seguridad cibernética se traduce en sistemas vulnerables, susceptibles a ataques que pueden comprometer tanto la seguridad nacional como la información personal de los ciudadanos.

Analizar la situación actual es esencial para diseñar estrategias efectivas. Este análisis debe abordar tanto las deficiencias en la conciencia sobre seguridad como la infraestructura digital subdesarrollada. Al plantear soluciones, se requiere una aproximación integral que involucre a gobiernos, empresas y ciudadanos en la creación de un entorno digital más seguro y resistente en Latinoamérica.

Colaboración regional: Fortaleciendo defensas colectivas

La Situación de Argentina en materia de seguridad informática es alarmante

Desafíos Constantes en medio de ciberataques

La creciente preocupación por la seguridad informática en Argentina se ve respaldada por una serie de eventos que han puesto de manifiesto la vulnerabilidad de los sistemas y plataformas digitales en el país. La sucesión de ataques a sistemas, servidores y plataformas informáticas públicas en los últimos tiempos ha encendido las alarmas no solo a nivel gubernamental, sino también en instituciones clave como la Legislatura de la Ciudad de Buenos Aires. Ataques graves de Ransomware han afectado al Poder Judicial de Córdoba y Chaco, bases de datos gubernamentales, la app Cuidar, y grandes empresas privadas, revelando una vulnerabilidad sistémica que requiere atención inmediata.

Desafíos estructurales y la brecha en recursos humanos

La situación se agrava con la falta de una planificación efectiva y medidas proactivas. La tercerización del desarrollo de software y sistemas críticos para la administración pública en consultoras, muchas veces con salarios bajos y condiciones laborales precarias, contribuye a una rotación de personal del 40%, impactando directamente en la seguridad informática. La brecha en la formación profesional, las políticas salariales y la falta de compromiso a largo plazo plantean preguntas cruciales sobre quién desarrolla y bajo qué condiciones se aplican los sistemas que corren en el Estado. En este contexto, se hace evidente la necesidad de una articulación efectiva entre el sector público y privado para optimizar los procesos de gestión y planificar a largo plazo, reconociendo la importancia de la seguridad informática no solo para mejorar los efectos económicos, sino también para la vida cotidiana de la población.

Ejemplos reales de ataques contra la seguridad informática que fueron catastróficos

- Stuxnet (2010): Stuxnet es un malware que se dirigió específicamente a sistemas de control industrial, particularmente a instalaciones nucleares en Irán. Se cree que fue desarrollado por Estados Unidos e Israel. El malware dañó centrifugadoras utilizadas para enriquecer uranio.

- NotPetya (2017): Inicialmente disfrazado como un ransomware, NotPetya fue un ataque dirigido a empresas en Ucrania, pero se propagó globalmente. Causó graves daños, afectando sistemas críticos, servicios financieros y corporativos en todo el mundo. Se sospecha que Rusia estuvo involucrada en su creación.

- Equifax (2017): Equifax, una de las principales agencias de informes crediticios, sufrió una violación masiva que expuso información personal de millones de personas. La brecha comprometió nombres, números de seguridad social y otra información sensible, generando preocupaciones sobre la seguridad de los datos personales.

- SolarWinds (2020): Un sofisticado ataque cibernético afectó a SolarWinds, una empresa de software utilizada por numerosas agencias gubernamentales y grandes corporativos. Los atacantes insertaron un malware en las actualizaciones del software de SolarWinds, permitiéndoles acceder a sistemas sensibles de varias organizaciones.

- WannaCry (2017): WannaCry fue un ataque de ransomware que afectó a sistemas con el sistema operativo Windows. Se propagó rápidamente a nivel mundial, cifrando archivos en computadoras y exigiendo un rescate en Bitcoin para su liberación. Se destacó por su impacto masivo y la velocidad de propagación.

Estos ataques representan solo algunos ejemplos de amenazas cibernéticas significativas que han tenido consecuencias a nivel global. Cada uno ilustra la sofisticación y diversidad de los riesgos en el ámbito de la seguridad informática.

Conclusión: Navegando el futuro digital con confianza y resiliencia

La seguridad informática se erige como un pilar fundamental en la era digital, donde la información es el tesoro más preciado. Desde los fundamentos hasta las tendencias futuras, este artículo ha explorado a fondo cómo proteger activos digitales en un mundo ciberdelincuente. Al adoptar estrategias robustas y permanecer al tanto de las evoluciones tecnológicas, las organizaciones y los individuos pueden navegar el ciberespacio con confianza y resiliencia.

Artículo publicado originalmente en 18 Dic 2023